Bonjour,

Dans cet article, je vais vous présenter comment activer le service Advanced Threat Protection pour Azure Key Vault (AKV), dans Azure Security Center. Ceci service est public preview au moment où j’écris cet article.

L’objectif du service Advanced Threat Protection (ATP) est de vous fournir une série d’alertes de sécurité pour le service Key Vault. Nous pouvons retrouver par exemple.

| Alerte | Description |

| Accès à partir d’un nœud de sortie TOR dans un coffre de clés Key Vault | L’accès au coffre de clés Key Vault a été effectué par une personne qui utilise le système d’anonymisation IP pour masquer son emplacement. Les utilisateurs malveillants essaient souvent de masquer leur emplacement lorsqu’ils tentent d’accéder de façon non autorisée aux ressources connectées à Internet. |

| Modification de stratégie suspecte et requête secrète dans un coffre de clés Key Vault | Des opérations destinés à répertorier et/ou obtenir des clés secrètes ont eu lieu après une modification apportée à la stratégie Key Vault. En outre, ce modèle d’opération n’est généralement pas exécuté par l’utilisateur sur ce coffre. Cela indique clairement que le coffre de clés Azure Key Vault est compromis et que les clés secrètes ont été volées par un acteur malveillant. |

| Liste des clés et requête suspectes auprès d’un coffre de clés Key Vault | Une opération de liste secrète a été suivie de nombreuses opérations d’extraction de secret. En outre, ce modèle d’opération n’est généralement pas exécuté par l’utilisateur sur ce coffre. Cela indique qu’un utilisateur peut vider les secrets stockés dans le coffre de clés Key Vault à des fins malveillantes. |

| Une paire utilisateur-application inhabituelle a accédé à un coffre de clés Key Vault | Un jumelage utilisateur-application a accédé au coffre de clés Key Vault alors qu’il n’y accède pas normalement. Il peut s’agir d’une tentative d’accès légitime (par exemple, après une mise à jour d’infrastructure ou de code). Cela peut également indiquer que votre infrastructure est compromise et qu’un acteur malveillant tente d’accéder à votre coffre de clés Key Vault. |

| Une application inhabituelle a accédé à un coffre de clés Key Vault | Une application a accédé au coffre de clés Key Vault alors qu’elle n’y accède pas normalement. Il peut s’agir d’une tentative d’accès légitime (par exemple, après une mise à jour d’infrastructure ou de code). Cela peut également indiquer que votre infrastructure est compromise et qu’un acteur malveillant tente d’accéder à votre coffre de clés Key Vault. |

| Un utilisateur inhabituel a accédé à un coffre de clés Key Vault | Un utilisateur a accédé au coffre de clés Key Vault alors qu’il n’y accède pas normalement. Il peut s’agir d’une tentative d’accès légitime (par exemple, un nouvel utilisateur ayant besoin d’un accès a rejoint l’organisation). Cela peut également indiquer que votre infrastructure est compromise et qu’un acteur malveillant tente d’accéder à votre coffre de clés Key Vault. |

| Modèle d’opération inhabituelle dans un coffre de clés Key Vault | Un ensemble inhabituel d’opérations Key Vault a été effectué par rapport aux données d’historique. L’activité Key Vault n’évolue généralement pas au fil du temps. Il peut s’agir d’une modification légitime de l’activité. Votre infrastructure peut également être compromise, ce qui nécessite des investigations supplémentaires. |

| Volume élevé d’opérations dans un coffre de clés Key Vault | Une plus grande quantité d’opérations Key Vault a été effectuée par rapport aux données d’historique. L’activité Key Vault n’évolue généralement pas au fil du temps. Il peut s’agir d’une modification légitime de l’activité. Votre infrastructure peut également être compromise, ce qui nécessite des investigations supplémentaires. |

| L’utilisateur a accédé à un grand nombre de coffres de clés | Le nombre de coffres auxquels accède un utilisateur ou une application a changé par rapport aux données d’historique. L’activité Key Vault n’évolue généralement pas au fil du temps. Il peut s’agir d’une modification légitime de l’activité. Votre infrastructure peut également être compromise, ce qui nécessite des investigations supplémentaires. |

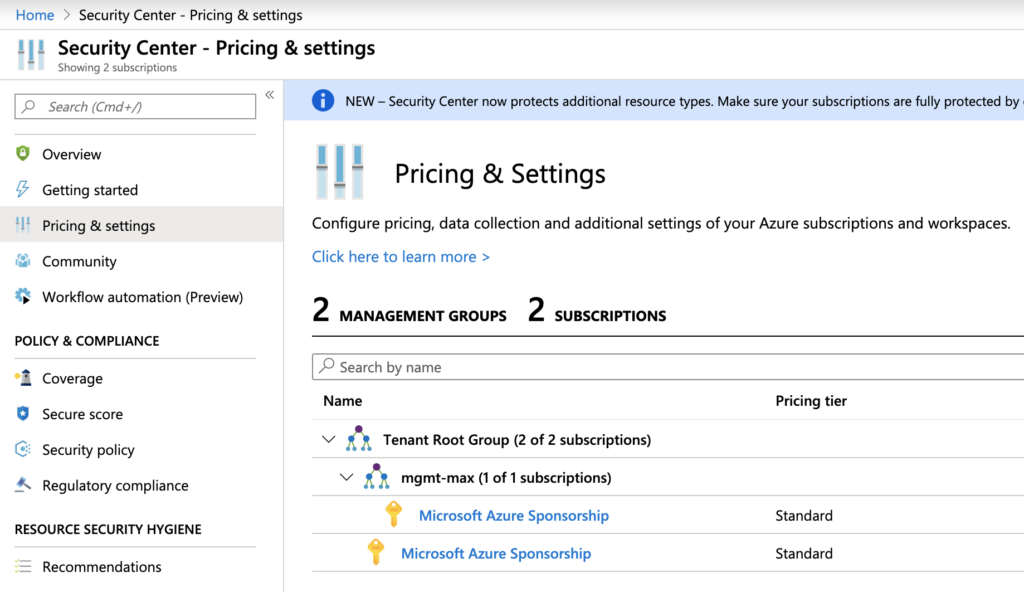

Afin d’activer cette fonctionnalité au sein de Azure Security Center, je vous donne rendez-vous au sein du service. Puis je vous invite à sélectionner « Pricing & settings », ainsi que vous souscription Azure.

Enfin sélectionner le plan « Standard » et cliquer sur « Enabled » pour le type de ressource: Key Vaults (Preview).

Maxime.

Laisser un commentaire