Hello,

Dans cet article nous allons voir ensemble comment limiter l’accès au portail Azure : https://portal.azure.com

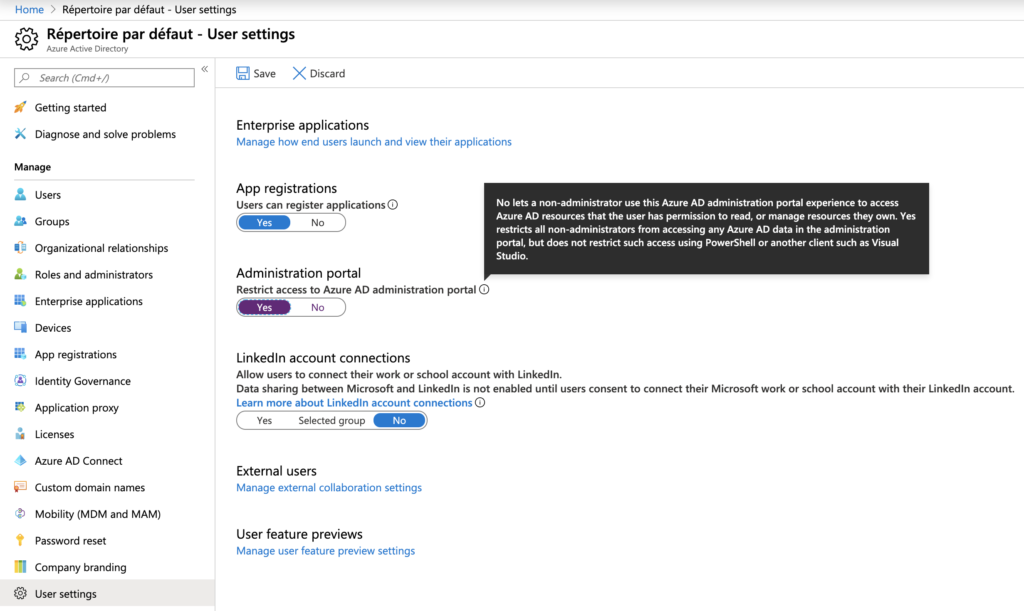

Pour cela je vous donne rendez-vous dans le service Azure Active Directory, puis je vous invite à sélectionner “User Settings”. Vous pouvez aussi utiliser ce lien : https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview

En activant cette option “Restrict access to Azure AD adminstration portal”, vous autorisez seulement les utilisateurs possédant un rôle d’administration à pouvoir se connecter.

Dans cet article, nous avons vu ensemble comment limiter l’accès au portail Azure et ainsi limiter les curieux de votre organisation à se connecter sur votre le portail Azure de votre tenant.

Maxime.