Salut !,

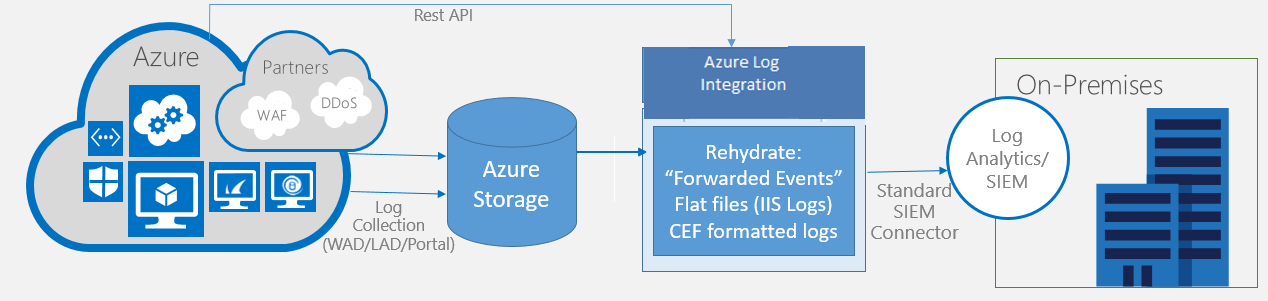

Au sein de cette article, je vais vous exposer comment vous pouvez configurer votre solution SIEM IBM QRadar afin de récupérer les journaux de vos différentes machines virtuelles Azure.

IBM QRadar est un Security Information and Event Management, pour faire court et simple une solution de corrélation de vos journaux d’événements (Produits par vos serveurs, équipements réseaux, applications, etc …) et de vos flux réseaux. Ceci afin de détecter des comportements pouvant être suspicieux au sein de votre système d’information.

Depuis la version QRadar 7.2.8, un connecteur (DSM : Device Support Module) est directement inclus dans votre version : DSM-MicrosoftAzure-QRadar_version-build_number.noarch.rpm .

Avec ce connecteur vous pouvez nativement récupérer les logs des services Azure suivants:

- Authorization

- Classic Compute

- Classic Storage

- Compute

- Insights

- KeyVault

- SQL

- Storage

Pour mettre en place ce “setup” de configurations, je vous invite à suivre les 2 étapes suivantes :

- Vérifier que votre plateforme QRadar est bien à jour et que votre installation comporte bien les deux fichiers RPMs suivants : “DSMCommon” et “Microsoft Azure DSM”

- On configurer le service : “Microsoft Azure Log Integration” afin de d’envoyer les logs via syslog vers QRadar (Dans un scénario de production, je vous recommande d’utiliser que du TLS-Syslog).

Ci-dessous un exemple de log, que vous pouvez recevoir au sein de votre plateforme IBM QRadar .

LEEF:1.0|Microsoft|Azure Resource Manager|1.0|MICROSOFT.CLASSICCOMPUTE/VIRTUALMACHINES/RESTART/ACTION|devTime=Jun 07 2016 17:04:26 devTimeFormat=MMM dd yyyy HH:mm:ss cat=Compute src= 10.0.0.2 usrName =erica@example.com sev=4 resource= testvm resourceGroup=Test Resource Group description =Restart a Virtual Machine