Hello,

Dans cet article, je vais vous présenter comment identifier vos comptes de stockage Azure qui peuvent être accessibles depuis internet. Si vous suivez un peu l’actualité, vous avez certainement pu constater de nombreux “leaks” qui sont dus à des comptes de stockages directement exposés sur internet.

Pour remédier à cette problématique, nous allons créer une Azure Policy , qui nous permettra d’identifier rapidement les comptes de stockage de notre souscription qui sont exposés sur Internet.

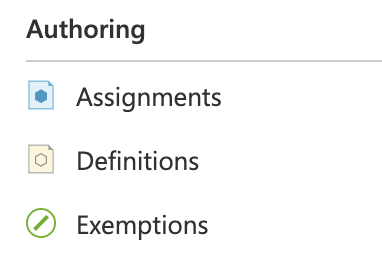

Je vous donne rendez dans le portail Azure, puis je vous invite à sélectionner Azure Policy.

Puis cliquer sur “Definitions”:

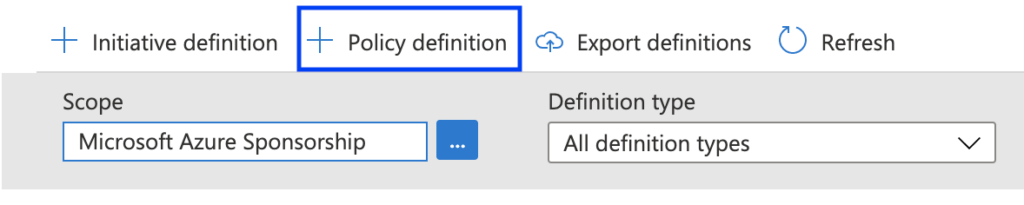

Cliquer sur “Policy Definition”:

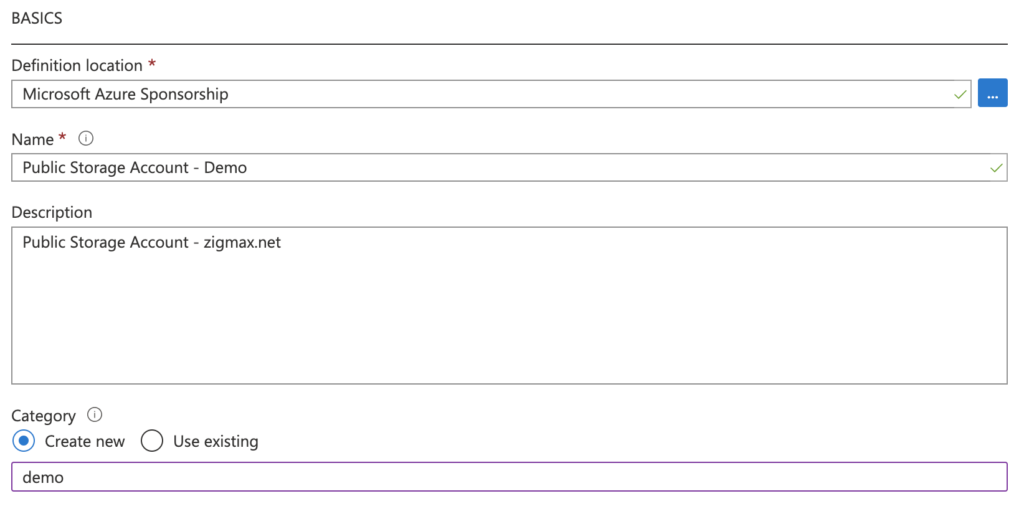

Compléter les champs suivants:

- Definition location: Sélectionner votre souscription Azure

- Name: Définir un nom explicite pour votre policy

- Description: Définir une description de votre policy

- Category: Sélectionner une catégorie existante ou créer une nouvelle catégorie.

Dans la section “Policy Rule”, je vous invite à copier/coller le code suivant:

{

"policyRule": {

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field": "Microsoft.Storage/storageAccounts/allowBlobPublicAccess",

"equals": "false"

}

}

]

},

"then": {

"effect": "audit"

}

}

}

On pourra noter que l’effet de cette policy est directement codé dans la policy elle-même. Dans une seconde version, elle pourrait être gérée avec l’aide d’un paramètre.

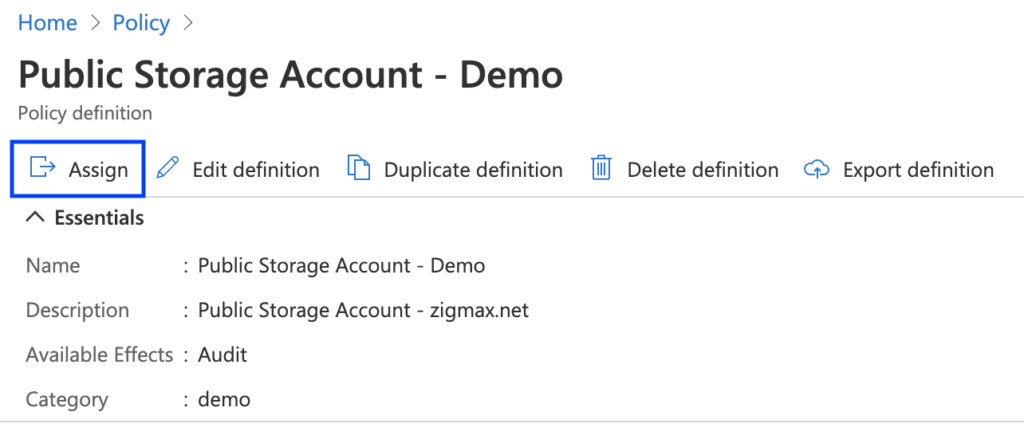

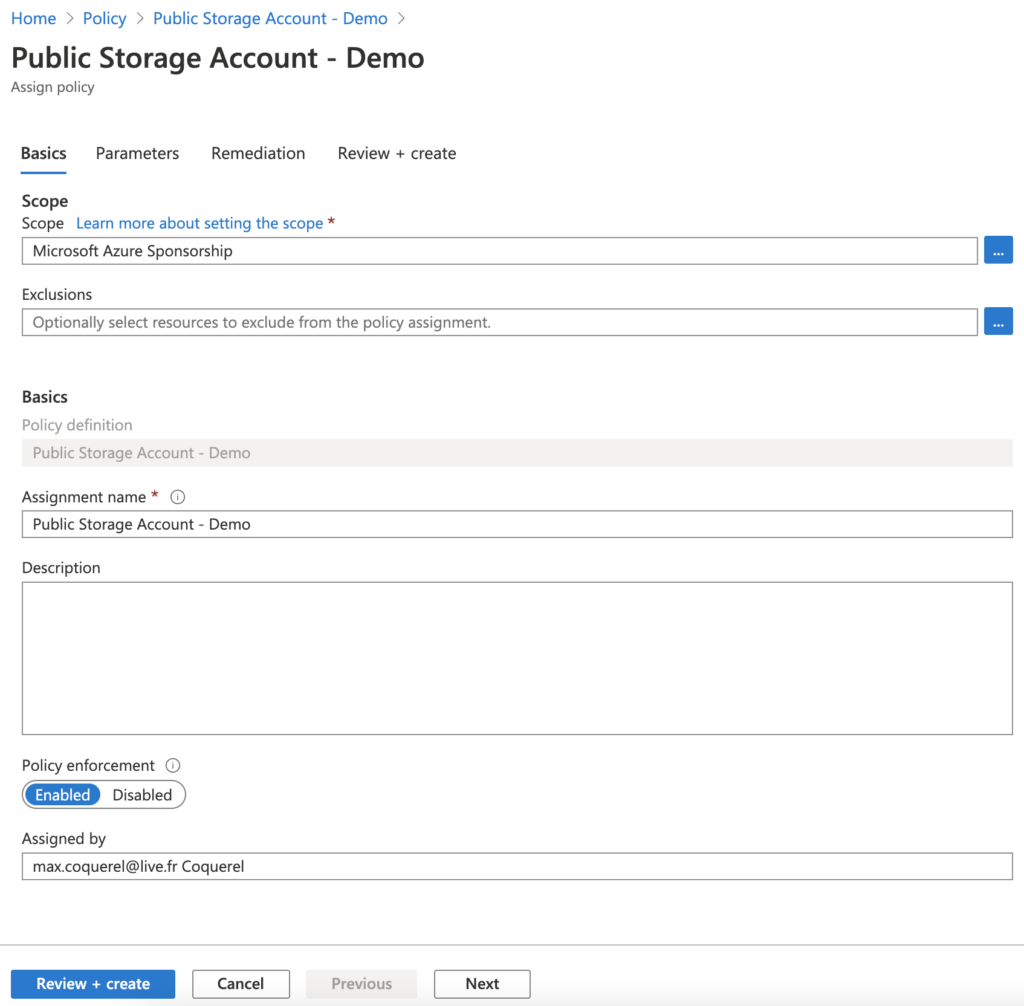

Une fois la policy créée je vous invite à cliquer sur “Assign”.

Puis cliquer sur “Review + create” et “Create”

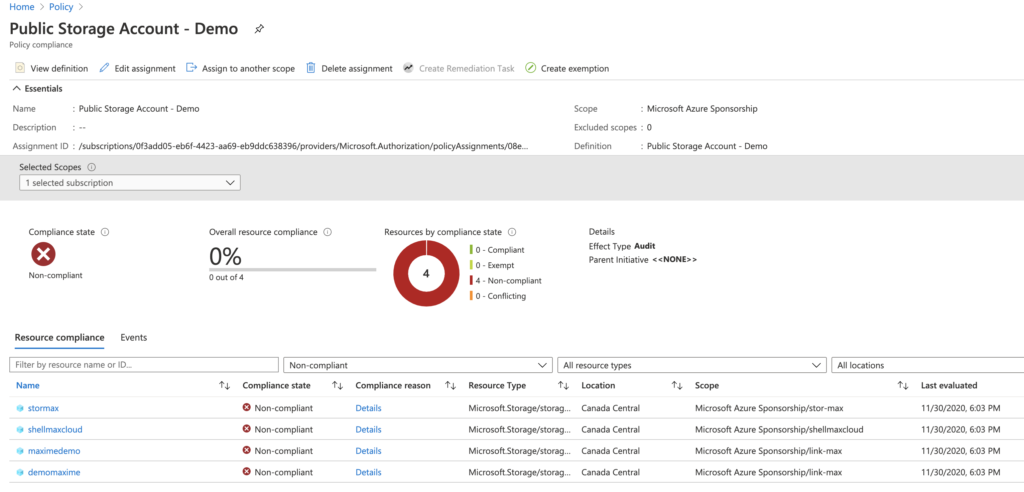

Patientez ensuite environ 20 min avant que la policy soit exécutée. Une fois exécutée, vous pouvez désormais visualiser les résultats.

Dans cet exemple, nous avons 4 comptes de stockage qui sont accessibles depuis internet.

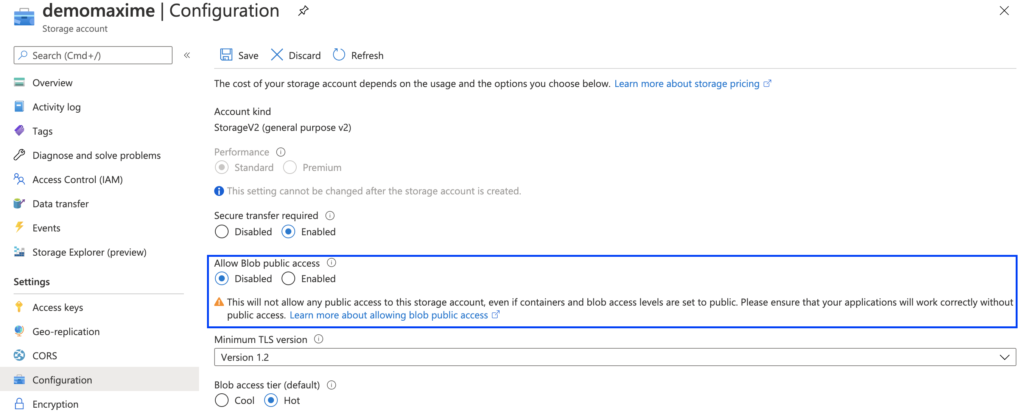

Afin de remédier à cette problématique de sécurité, je vous invite à vous rendre au sein d’un de vos comptes de stockage, puis sélectionner l’onglet “Configuration” et sélectionner “Disabled” pour le paramètre: “Allow Blob public access”.

Maxime.