Hello,

Il est désormais possible de bénéficier d’un système de détection des menaces pour vos clusters AKS depuis Azure Security Center. Cette nouvelle fonctionnalité est encore en preview au moment où j’écris cet article.

Cette fonctionnalité va vous permettre de renforcer vos postures de sécurité et ainsi détecter des menaces au sein de vos clusters AKS.

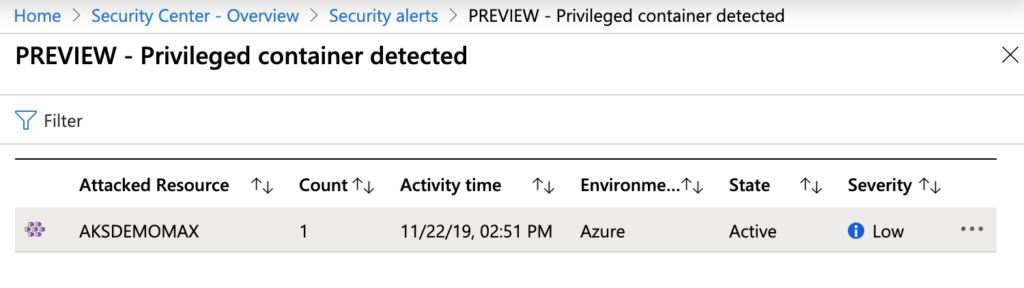

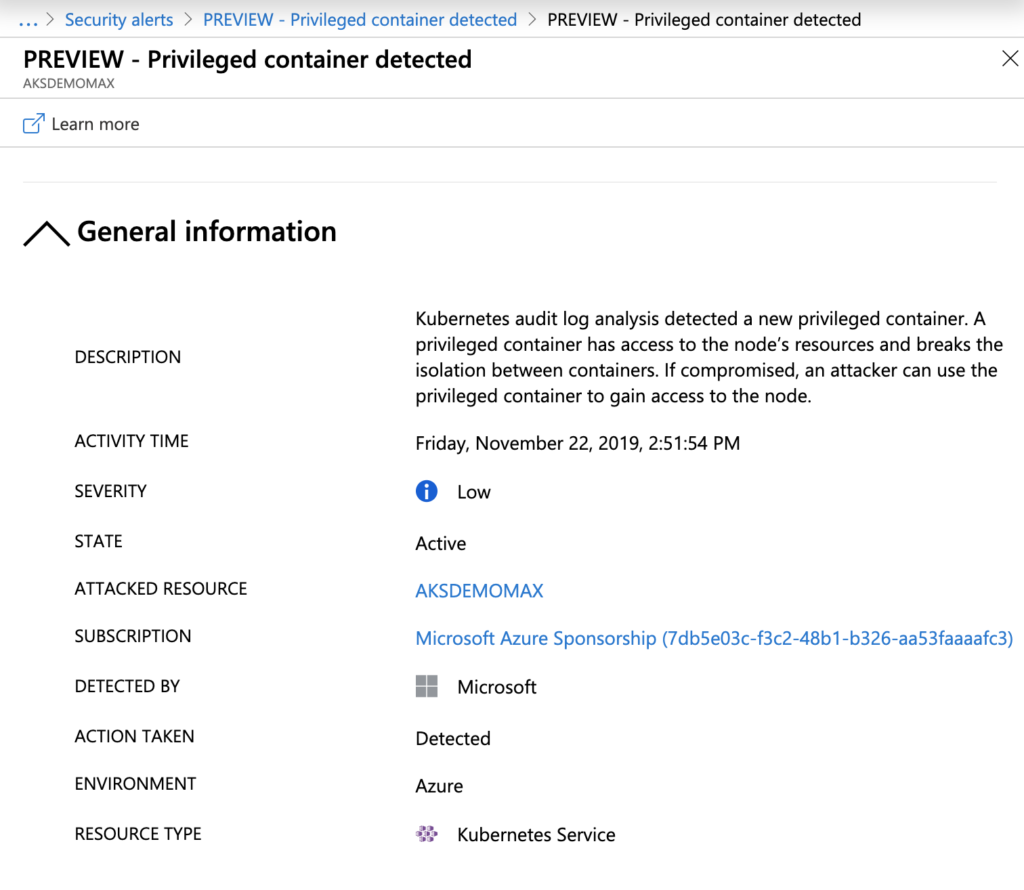

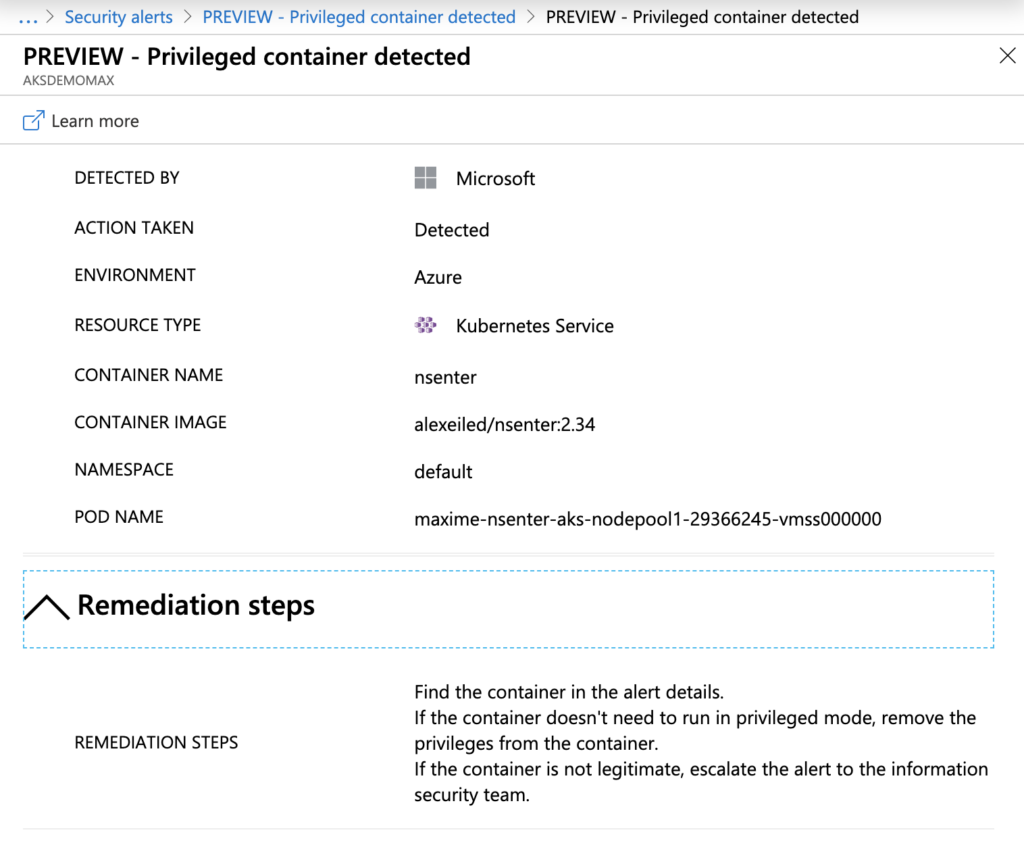

Dans l’exemple ci-dessous, nous pouvons voir que nous avons un container qui va s’exécuter avec des privilèges élevés dans le cluster. Ceci peut facilement être utilisé par un utilisateur malveillant afin récupérer un accès root sur le node qui exécute le container.

Alertes au niveau du cluster AKS

| Alerte | Description |

|---|---|

| PRÉVERSION – Liaison de rôle au rôle d’administrateur de cluster détecté | L’analyse du journal d’audit Kubernetes a détecté une nouvelle liaison au rôle d’administrateur de cluster aboutissant à des privilèges d’administrateur. Le fait de fournir inutilement des privilèges d’administrateur peut entraîner des problèmes d’escalade de privilèges dans le cluster. |

| PRÉVERSION – Tableau de bord Kubernetes exposé détecté | L’analyse du journal d’audit Kubernetes a détecté une exposition du tableau de bord Kubernetes par un service LoadBalancer. Les tableaux de bord exposés permettent un accès non authentifié à la gestion des clusters et constituent une menace pour la sécurité. |

| PRÉVERSION – Nouveau rôle avec privilèges élevés détecté | L’analyse du journal d’audit Kubernetes a détecté un nouveau rôle avec des privilèges élevés. Une liaison à un rôle avec des privilèges élevés donne à l’utilisateur/au groupe des privilèges élevés dans le cluster. Le fait de fournir inutilement des privilèges élevés peut entraîner des problèmes d’escalade de privilèges dans le cluster. |

| PRÉVERSION – Nouveau conteneur détecté dans l’espace de noms kube-system | L’analyse du journal d’audit Kubernetes a détecté un nouveau conteneur dans l’espace de noms kube-system qui ne fait pas partie des conteneurs qui s’exécutent normalement dans cet espace de noms. Les espaces de noms kube-system ne doivent pas contenir de ressources utilisateur. Les attaquants peuvent utiliser cet espace de noms pour masquer des composants malveillants. |

| PRÉVERSION – Conteneur d’extraction de données monétaires numériques détecté | L’analyse du journal d’audit Kubernetes a détecté un conteneur qui a une image associée à un outil d’extraction de monnaies numériques. |

| PRÉVERSION – Conteneur privilégié détecté | L’analyse du journal d’audit Kubernetes a détecté un nouveau conteneur privilégié. Un conteneur privilégié a accès aux ressources du nœud et rompt l’isolation entre les conteneurs. En cas de compromission, un attaquant peut utiliser le conteneur privilégié pour accéder au nœud. |

| PRÉVERSION – Conteneur avec un montage de volume sensible détecté | L’analyse du journal d’audit Kubernetes a détecté un nouveau conteneur avec un montage de volume sensible. Le volume détecté est un type hostPath qui monte un fichier ou un dossier sensible depuis le nœud sur le conteneur. Si le conteneur est compromis, l’attaquant peut utiliser ce montage pour accéder au nœud. |

Alertes au niveau de l’hôte

| Alerte | Description |

|---|---|

| Conteneur privilégié détecté | Les journaux de la machine indiquent qu’un conteneur Docker privilégié est en cours d’exécution. Un conteneur privilégié a un accès complet aux ressources de l’hôte. En cas de compromission, un attaquant peut utiliser le conteneur privilégié pour accéder à l’ordinateur hôte. |

| Exécution d’une commande privilégiée dans le conteneur | Les journaux de la machine indiquent qu’une commande privilégiée a été exécutée dans un conteneur Docker. Une commande privilégiée a des privilèges étendus sur la machine hôte. |

| Démon Docker exposé détecté | Les journaux de la machine indiquent que le démon Docker (dockerd) expose un socket TCP. Par défaut, la configuration Docker n’utilise pas le chiffrement ou l’authentification quand un socket TCP est activé. Toute personne ayant accès au port approprié peut alors obtenir un accès complet au démon Docker. |

| Le serveur SSH s’exécute à l’intérieur d’un conteneur | Les journaux de la machine indiquent qu’un serveur SSH est en cours d’exécution dans un conteneur Docker. Bien que ce comportement puisse être intentionnel, il indique fréquemment qu’un conteneur est mal configuré ou a subi une violation. |

| Conteneur avec une image d’extracteur détecté | Les journaux de la machine indiquent l’exécution d’un conteneur Docker exécutant une image associée à l’extraction de monnaies numériques. Ce comportement peut éventuellement indiquer que vos ressources font l’objet d’un abus. |

| Demande suspecte à l’API Kubernetes | Les journaux de la machine indiquent qu’une demande suspecte a été adressée à l’API Kubernetes. La demande a été envoyée à partir d’un nœud Kubernetes, éventuellement à partir de l’un des conteneurs en cours d’exécution dans le nœud. Bien que ce comportement puisse être intentionnel, il peut indiquer que le nœud exécute un conteneur compromis. |

| Demande suspecte au tableau de bord Kubernetes | Les journaux de la machine indiquent qu’une demande suspecte a été adressée au tableau de bord Kubernetes. La demande a été envoyée à partir d’un nœud Kubernetes, éventuellement à partir de l’un des conteneurs en cours d’exécution dans le nœud. Bien que ce comportement puisse être intentionnel, il peut indiquer que le nœud exécute un conteneur compromis. |

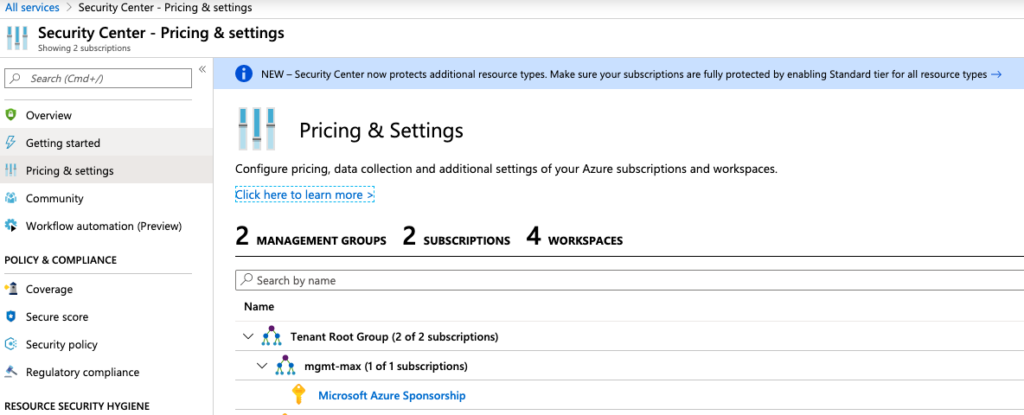

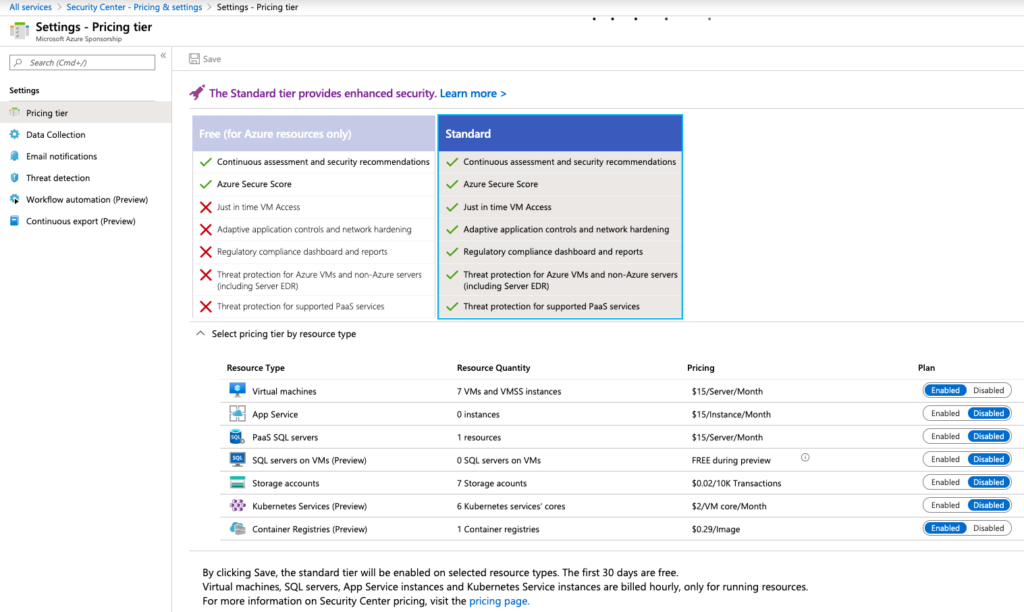

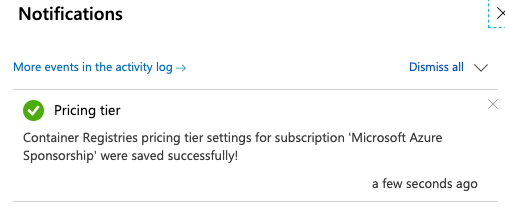

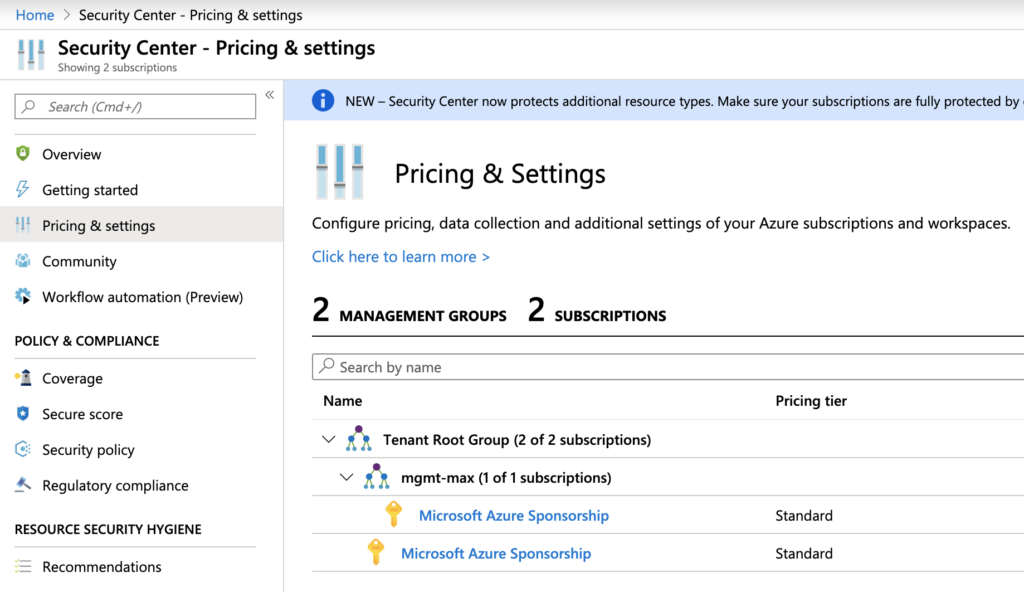

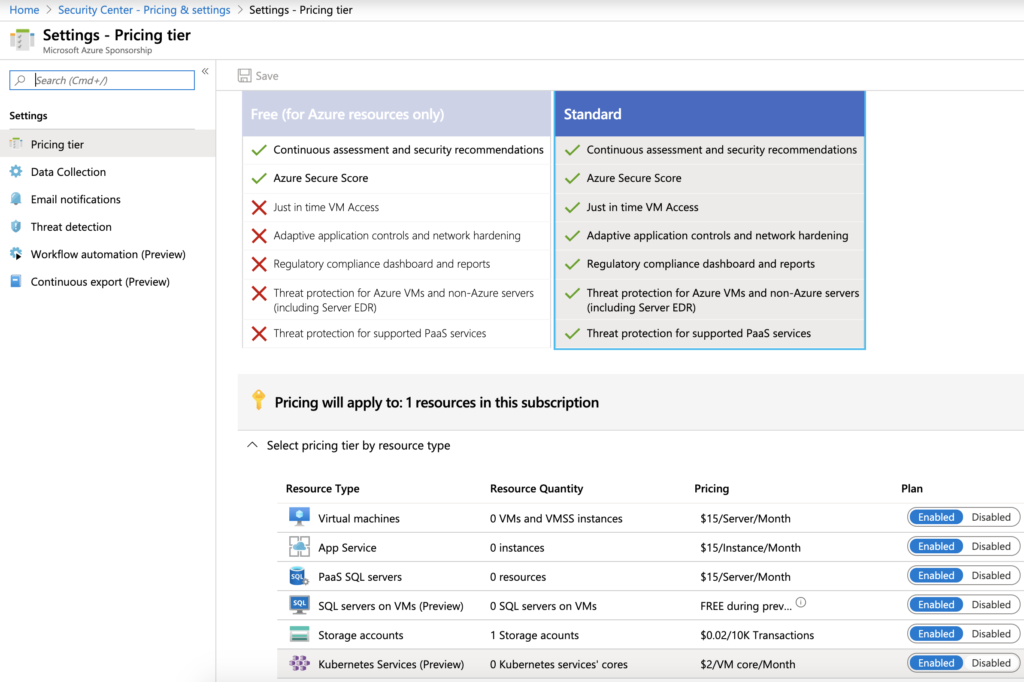

Afin d’activer cette fonctionnalité au sein de Azure Security Center, je vous donne rendez-vous au sein du service. Puis je vous invite à sélectionner “Pricing & settings”, ainsi que vous souscription Azure.

Sélectionner le plan “Standard” et cliquer sur “Enabled” pour le type de ressource: “Kubernetes Services (Preview)”

N’hésitez pas à me partager vos retours d’expérience dans les commentaires de cet article.

Maxime.