Salut !

Une grande question, que de nombreux clients, partenaires peuvent se poser : Mais ma machine virtuelle dans Azure comment puis-je chiffrer ses disques ?

La réponse Microsoft : Azure Disk Encryption.

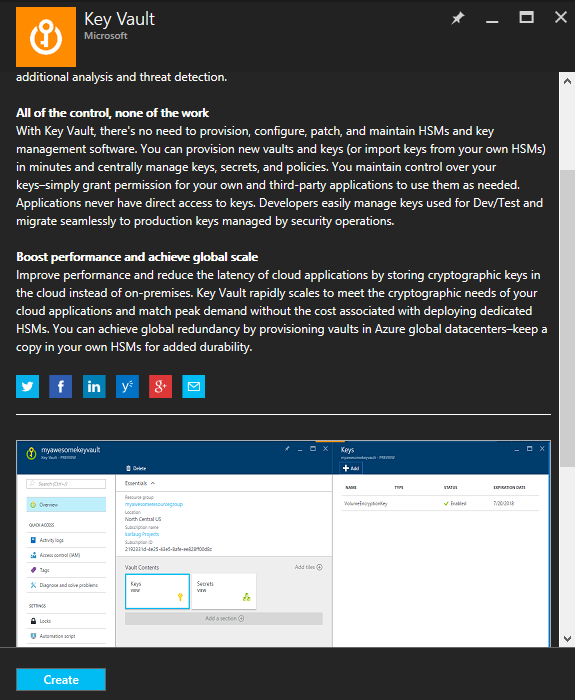

Azure Disk Encryption est une nouvelle fonctionnalité qui vous permet de chiffrer vos disques de machine virtuelle Windows et Linux IaaS. Azure Disk Encryption s’appuie sur la fonctionnalité standard BitLocker Windows et la fonctionnalité DM-Crypt de Linux pour fournir le chiffrement de volume du système d’exploitation et des disques de données.La solution est intégrée au coffre de clés Azure pour vous aider à contrôler et à gérer les clés de chiffrement de disque et les secrets de votre abonnement au coffre de clés, tout en vous assurant que toutes les données des disques virtuels sont chiffrées au repos dans le stockage Azure.

Note: Au moment de l’édition de cet article les fonctionnalités de chiffrement de disques ne peuvent être activés que sur du Premium Storage.

Création du coffre fort (Keyvault) :

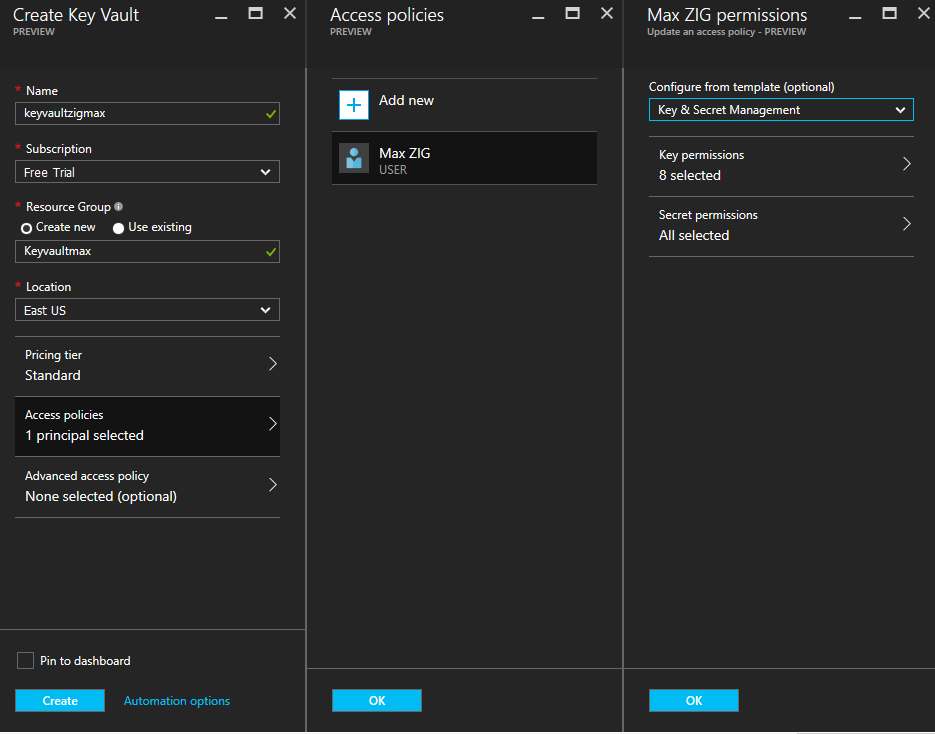

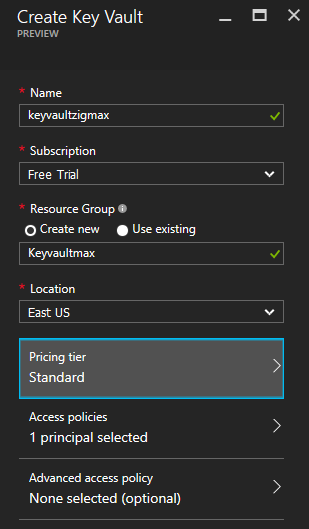

On définit : un nom, un ressource groupe, une location pour notre Key Vault (Attention vos vms, ressource groupe doivent avoir la même Location)

On définit : un nom, un ressource groupe, une location pour notre Key Vault (Attention vos vms, ressource groupe doivent avoir la même Location)

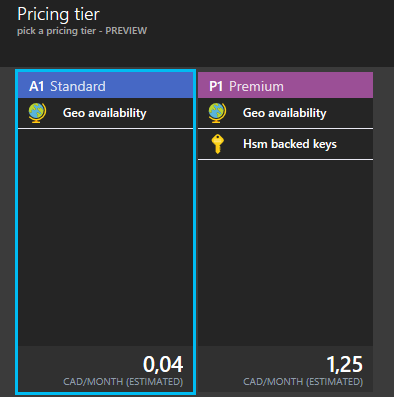

On sélectionne notre offre de princing, dans le cas de notre POC, nous ferrons pas appel à un HSM (Hardware Security Module) pour le stockage des clés.

On sélectionne notre offre de princing, dans le cas de notre POC, nous ferrons pas appel à un HSM (Hardware Security Module) pour le stockage des clés.

On définit l’utilisateur pouvant gérer le management des clés et des secrets

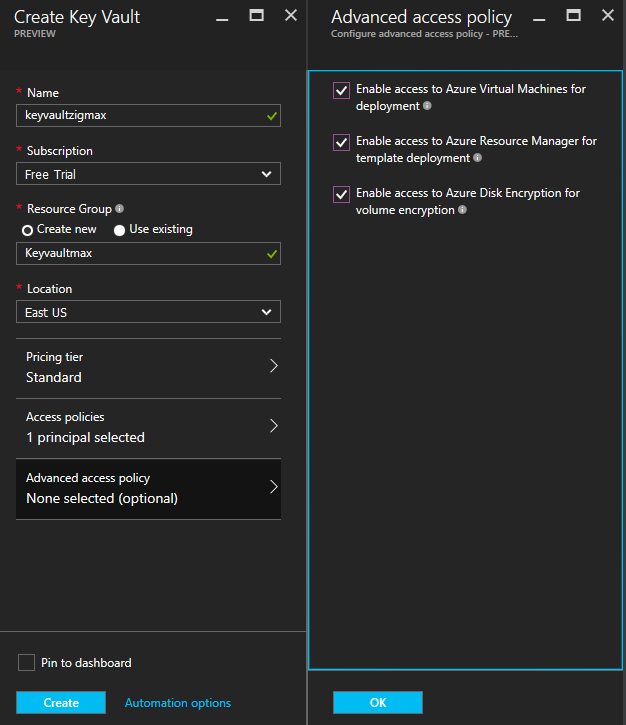

Au sein “Advanced access policy”, nous allons valider les permissions suivantes : Enables access to Azure Virtual Machines for deployment | Enable qccess to Azure Resource Manager for template deployment | Enable access to Azure Disk Encryption for volume encryption.

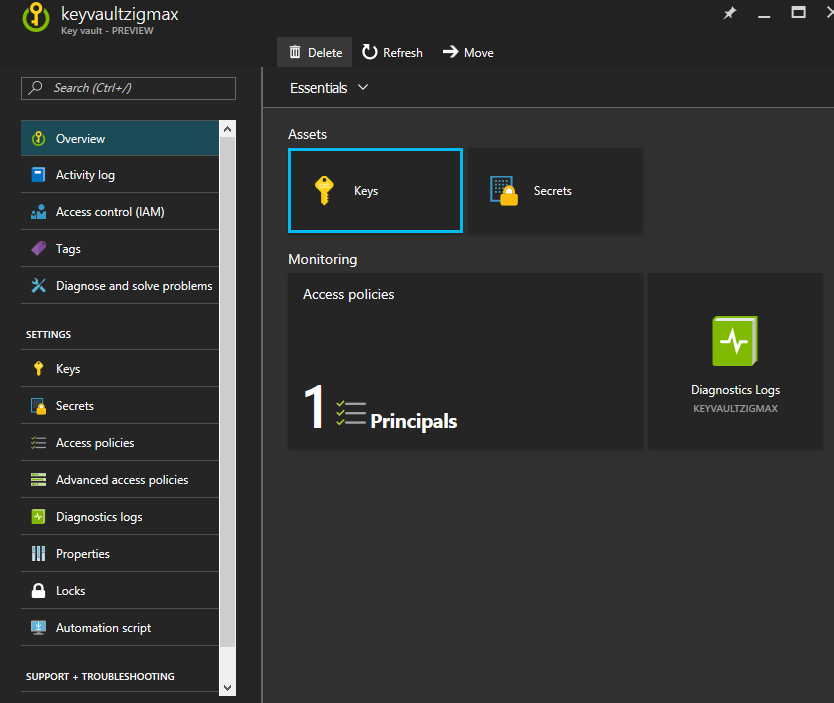

Quelques minutes plus tard … Notre Key Vault est opérationnel !

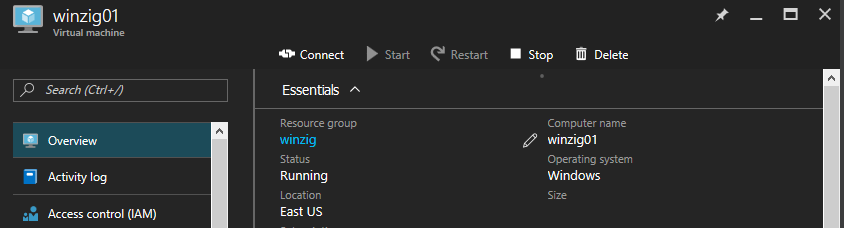

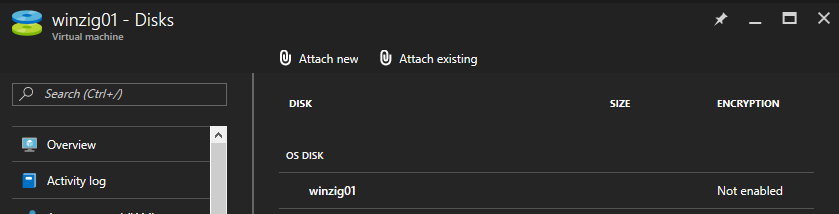

Désormais nous avons notre Key Vault de fonctionnel, nous allons chiffrer le disque de la machine virtuelle Windows : winzig01

Pour chiffrer le disque de la machine “winzig01”, nous allons nous appuyer sur le script : AzureDiskEncryptionPreRequisiteSetup.ps1

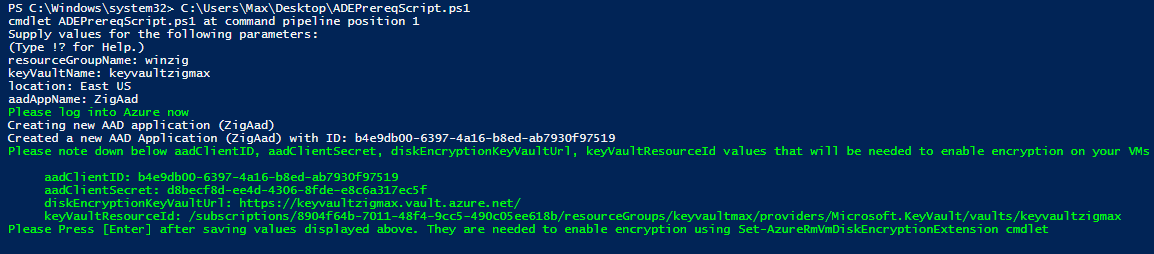

On lance le script avec l’aide de PowerShell ISE (en Administrateur) :

- ressourceGroupName : winzig

- KeyVaultGroupName : keyvaultzigmax

- location : East US

- aadAppName : ZigAad

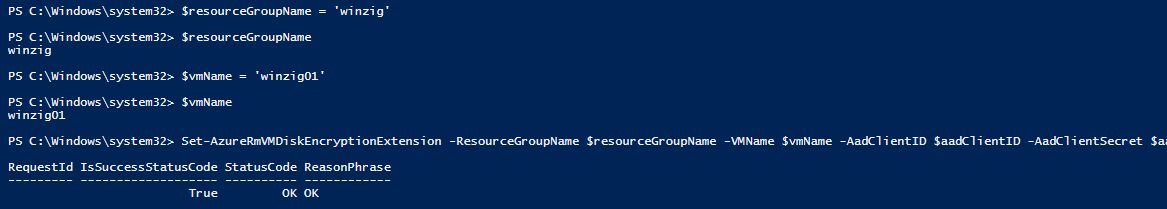

On lance le chiffrement de la machine virtuelle : “winzig01”, pour cela on initialise les variables suivantes :

- $resourceGroupName = ‘winzig’

- $vmName = ‘winzig01’

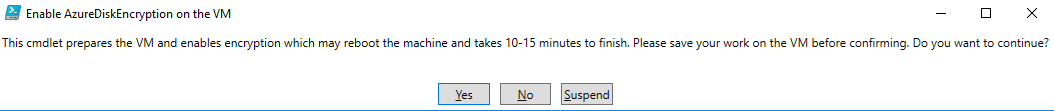

On lance la commande de chiffrement :

Set-AzureRmVMDiskEncryptionExtension -ResourceGroupName $resourceGroupName -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $keyVaultResourceId

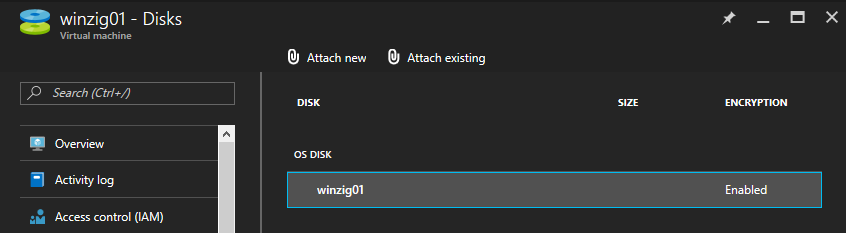

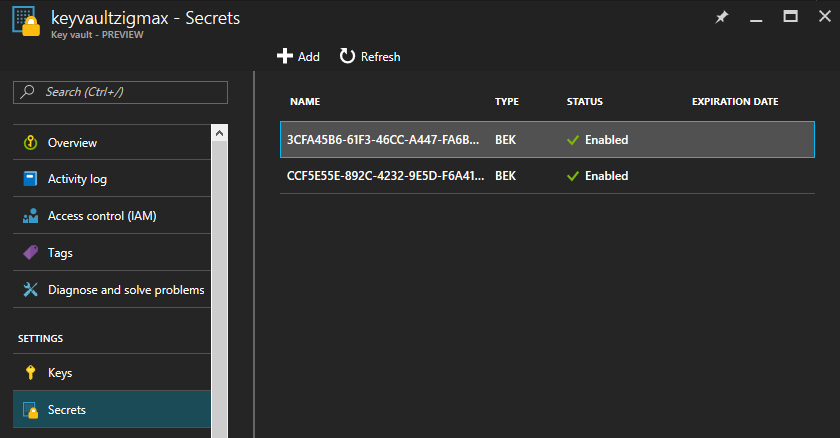

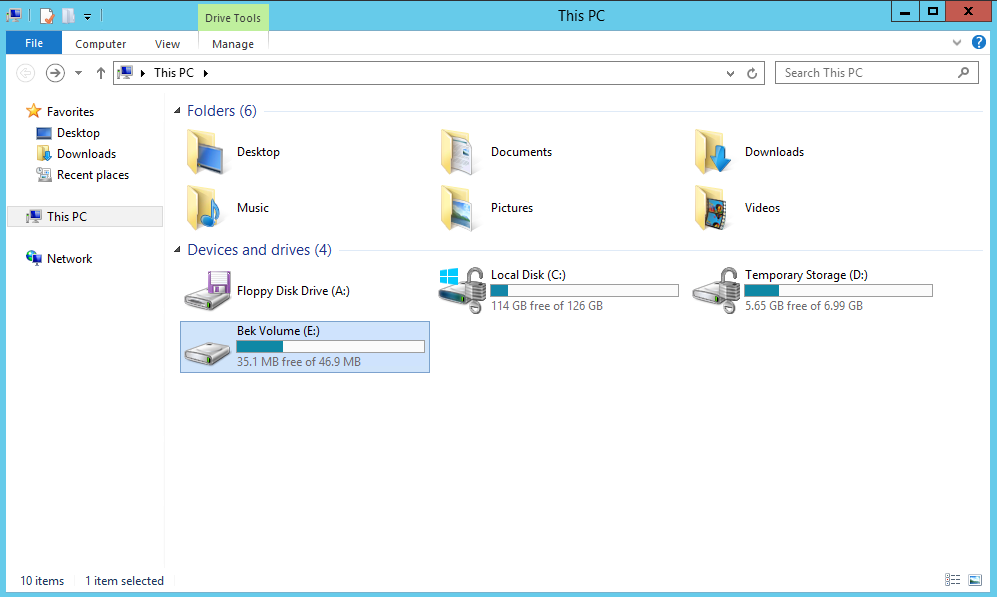

Quelques minutes plus tard le chiffrement du disque a bien eu lieu 🙂 !